ゼロトラスト DMZ とは何ですか?

この記事はゼロトラストシリーズの一部です。ゼロトラストに関する詳細情報は、「ゼロトラスト, 解説」をご覧ください。

ネットワークDMZとは何ですか?

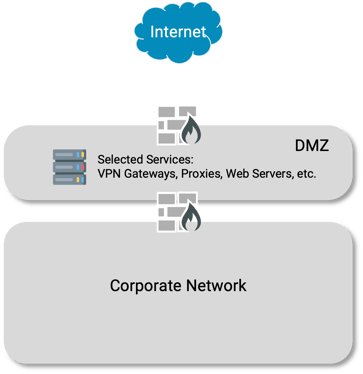

非武装地帯(デミリタライズドゾーン、または「DMZ」)は、ネットワークセキュリティアーキテクチャの中での重要な要素の1つです。DMZは、企業ネットワークとインターネットの間に配置される小規模なネットワークを指します。DMZは、インターネットに一部のサービスを公開し、企業ポリシーに基づいて外部からのアクセスをセキュリティスキャンやフィルタリングによって検査します。アウトバウンドの経路では、DMZはインターネットへのトラフィックにポリシーを適用します。

伝統的なDMZは、入力および出力トラフィックの両方をフィルタリングし、2つのネットワーク間のトラフィックにポリシーを適用します。

伝統的なDMZは、入力および出力トラフィックの両方をフィルタリングし、2つのネットワーク間のトラフィックにポリシーを適用します。

このように展開することで、DMZは効果的に企業ネットワークをインターネットから分割します。

ゼロトラストDMZとは何ですか?

ゼロトラストDMZは、ゼロトラストポリシーを施行し、それを通過するトラフィックの認証と認可をサポートするために展開されるDMZです。ゼロトラストDMZは、保護されるリソースまたはサブネットの前にマイクロセグメンテーションゲートキーパー(MSG)を仮想的に挿入することで実装できます。以下に示すように。

MSGはデバイスまたはサブネットとインラインで展開され、ゼロトラストDMZを作成し、それらを他のネットワークから分割します。

MSGはデバイスまたはサブネットとインラインで展開され、ゼロトラストDMZを作成し、それらを他のネットワークから分割します。

これは、既存のインフラを混乱させず、実行中のアプリケーションに影響を及ぼすことなく、OTネットワークをセグメント化する非常に効果的な方法です。その結果、ゼロトラストDMZはIT-OT融合のための強力な新しいアーキテクチャコンセプトとなります。

MSGを使用することで、ゼロトラストDMZは、会社内部またはリモートユーザーからのZTNAアクセスも終端させることができます。これは、パートナーやベンダーにOT環境内の特定のマシンへの直接アクセスを提供するために使用され、全体の環境を公開せずに済むようにします。

OTゼロトラストDMZはOTファイアウォールとどう異なりますか?

OTネットワークをセグメント化するためにファイアウォールを使用することは可能ですが、いくつかの問題があり、デバイスやサブネットを保護するためにそれらを使用することは困難です。

まず、OTファイアウォールは保護レベルが低くなります。これはゼロトラストを実装できないためです。パケット内で利用可能な情報(レイヤー2、レイヤー3など)で動作するためです。OTファイアウォールは侵入検知などのUTM機能や簡単なフィルタリングを実装できるかもしれませんが、ゼロトラストポリシーを適用するために必要な認証および認可を行うための情報は、そのレベルでは単純に利用できません。

第二に、ファイアウォールは通常、1つの論理的なアップリンクと1つ以上の論理的なダウンリンクポートを持つように設計されています。各リソースの前に個別のファイアウォールを展開することは、費用対効果が低いか、または管理が容易ではないかもしれません。対照的に、ZenteraのMSGは最大32ポートペアをサポートしており、zCenterオーケストレータによって提供されるMSGのすべての中央集中管理を備えて、最大32のデバイスやサブネットを保護することが容易です。